Chapter 1

Obiettivi Formativi:

- Il ruolo delle identità digitale on-line per l’utente e il nel mercato internazionale: il valore dei dati personali ed il loro utilizzo

- Approfondimento sul modelli centralizzati: cosa sono e come funzionano il modello silos e il modello federato

- Approfondimento del modello federato con i suoi principali framework/protocolli autorizzativi e autenticativi

- Analisi dei problemi e costi dei modelli federati

- Case Studies: come funziona la SPID

Chapter 1

Obiettivi Formativi:

- Il ruolo delle identità digitale on-line per l’utente e il nel mercato internazionale: il valore dei dati personali ed il loro utilizzo

- Approfondimento sul modelli centralizzati: cosa sono e come funzionano il modello silos e il modello federato

- Approfondimento del modello federato con i suoi principali framework/protocolli autorizzativi e autenticativi

- Analisi dei problemi e costi dei modelli federati

- Case Studies: come funziona la SPID

Furto d’Identità Online:

L’identità digitale è il tuo nome, il tuo cognome, indirizzo, numero di telefono, mail, password, username, token, attributi, segreti che utilizzi per connetterti con altri, che utlizzi per ritrovare dei tuoi dati personali per accedere ad un servizio online e offline.

Sulla rete, cambiare o acquistare un’identità nuova o altrui anche per scopi illeciti è estremamente facile. Nel corso del 2018 solo in Italia, si sono verificati oltre 27.000 casi di frodi creditizie realizzate mediante furto d’identità, con un importo medio pari a circa 5.000 euro, con una perdita economica superiore ai 152 milioni di Euro.

I tempi di scoperta tendono a concentrarsi principalmente da due macro categorie:

- il 54% dei casi viene scoperto entro 6 mesi

- solo alcuni dei restanti emergono dopo 3, 4 e addirittura dopo 5 anni

Furto d’Identità Online:

L’identità digitale è il tuo nome, il tuo cognome, indirizzo, numero di telefono, mail, password, username, token, attributi, segreti che utilizzi per connetterti con altri, che utlizzi per ritrovare dei tuoi dati personali per accedere ad un servizio online e offline.

Sulla rete, cambiare o acquistare un’identità nuova o altrui anche per scopi illeciti è estremamente facile. Nel corso del 2018 solo in Italia, si sono verificati oltre 27.000 casi di frodi creditizie realizzate mediante furto d’identità, con un importo medio pari a circa 5.000 euro, con una perdita economica superiore ai 152 milioni di Euro.

I tempi di scoperta tendono a concentrarsi principalmente da due macro categorie:

- il 54% dei casi viene scoperto entro 6 mesi

- solo alcuni dei restanti emergono dopo 3, 4 e addirittura dopo 5 anni

Nei Black Market è possibile reperire non solo i dati relativi alle carte di pagamento, ma sempre con maggior frequenza è facile imbattersi in venditori che offrono anche altri servizi che hanno alla base inevitabili furti di identità per agevolare le operazioni dei propri clienti o per compiere frodi più evolute.

Come rubano la mia identità e i miei dati?

Tra i metodi più utilizzati ci sono:

- Social Engineering: sfruttare dati dell’utente per arrivare ad altre informazioni personali;

- Skimming: clonazione della carta di credito effettuata durante l’operazione di prelievo;

- Bin raiding: recuperare informazioni fiscali, estratti conto, bollette o qualsiasi altra documentazione riportante informazioni personali;

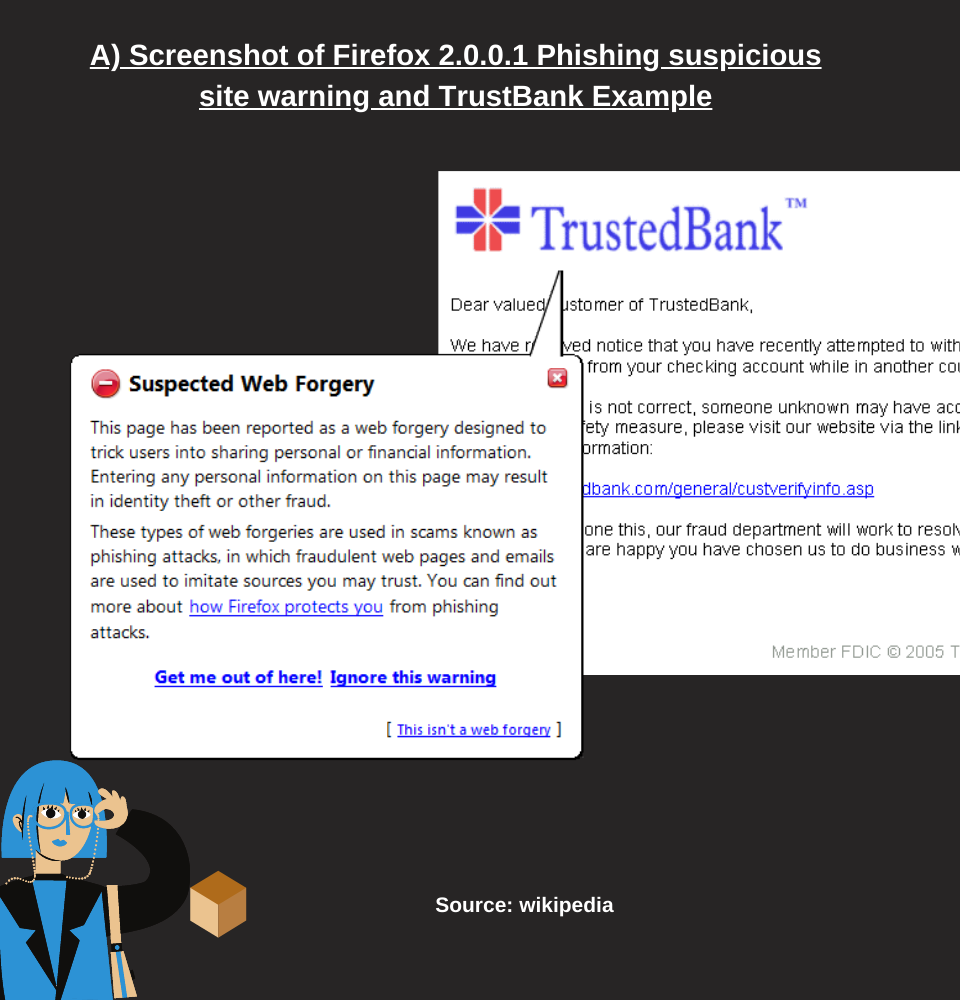

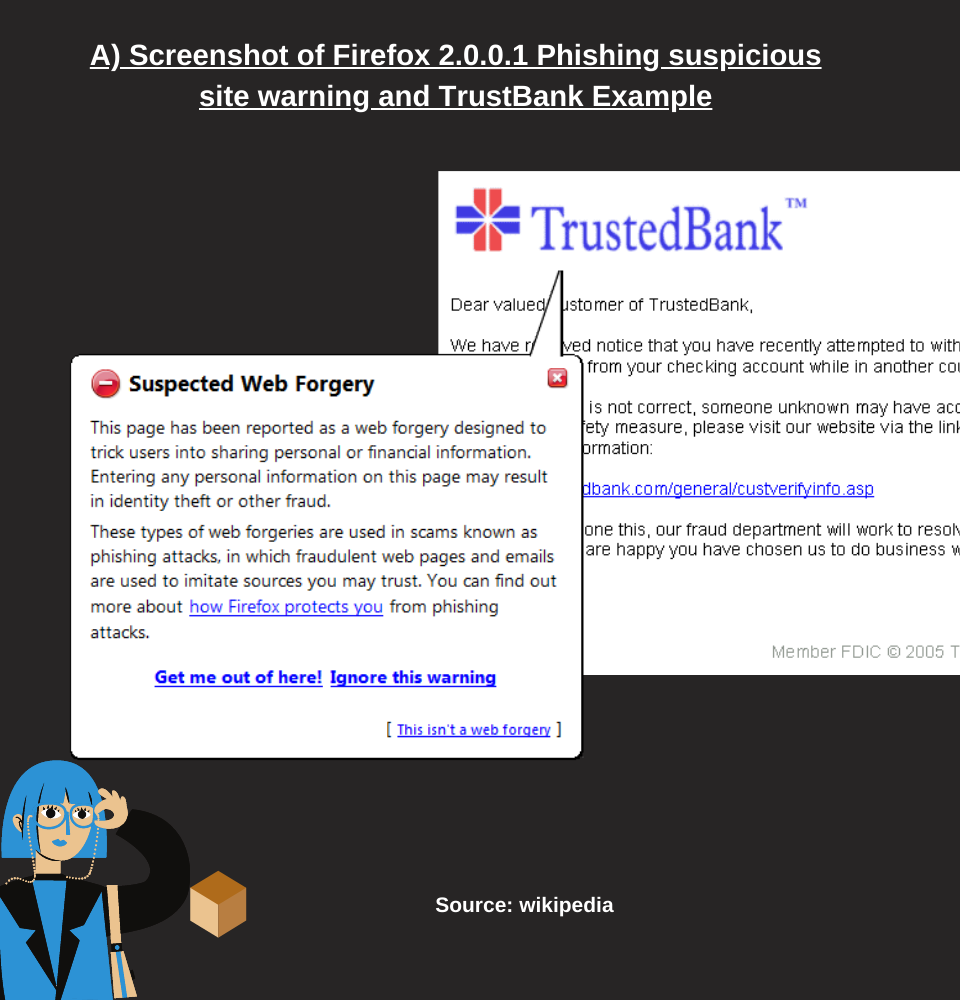

- Phishing: invio di e-mail personali e banner pubblicitari abilmente contraffatte che possono spingere l’utente a comunicare informazioni confidenziali.

L’autentificazione a 2 fattori (2FA) o multi-fattoriale (MFA) è utilizzata in alcuni servizi per garantire all’utente maggior controllo sui propri dati. Tuttavia, anche con questi strumenti, un hacker potrebbe essere in grado di ottenere altre informazioni rilevanti verso la nostra identità.

Nei Black Market è possibile reperire non solo i dati relativi alle carte di pagamento, ma sempre con maggior frequenza è facile imbattersi in venditori che offrono anche altri servizi che hanno alla base inevitabili furti di identità per agevolare le operazioni dei propri clienti o per compiere frodi più evolute.

Come rubano la mia identità e i miei dati?

Tra i metodi più utilizzati ci sono:

- Social Engineering: sfruttare dati dell’utente per arrivare ad altre informazioni personali;

- Skimming: clonazione della carta di credito effettuata durante l’operazione di prelievo;

- Bin raiding: recuperare informazioni fiscali, estratti conto, bollette o qualsiasi altra documentazione riportante informazioni personali;

- Phishing: invio di e-mail personali e banner pubblicitari abilmente contraffatte che possono spingere l’utente a comunicare informazioni confidenziali.

L’autentificazione a 2 fattori (2FA) o multi-fattoriale (MFA) è utilizzata in alcuni servizi per garantire all’utente maggior controllo sui propri dati. Tuttavia, anche con questi strumenti, un hacker potrebbe essere in grado di ottenere altre informazioni rilevanti verso la nostra identità.

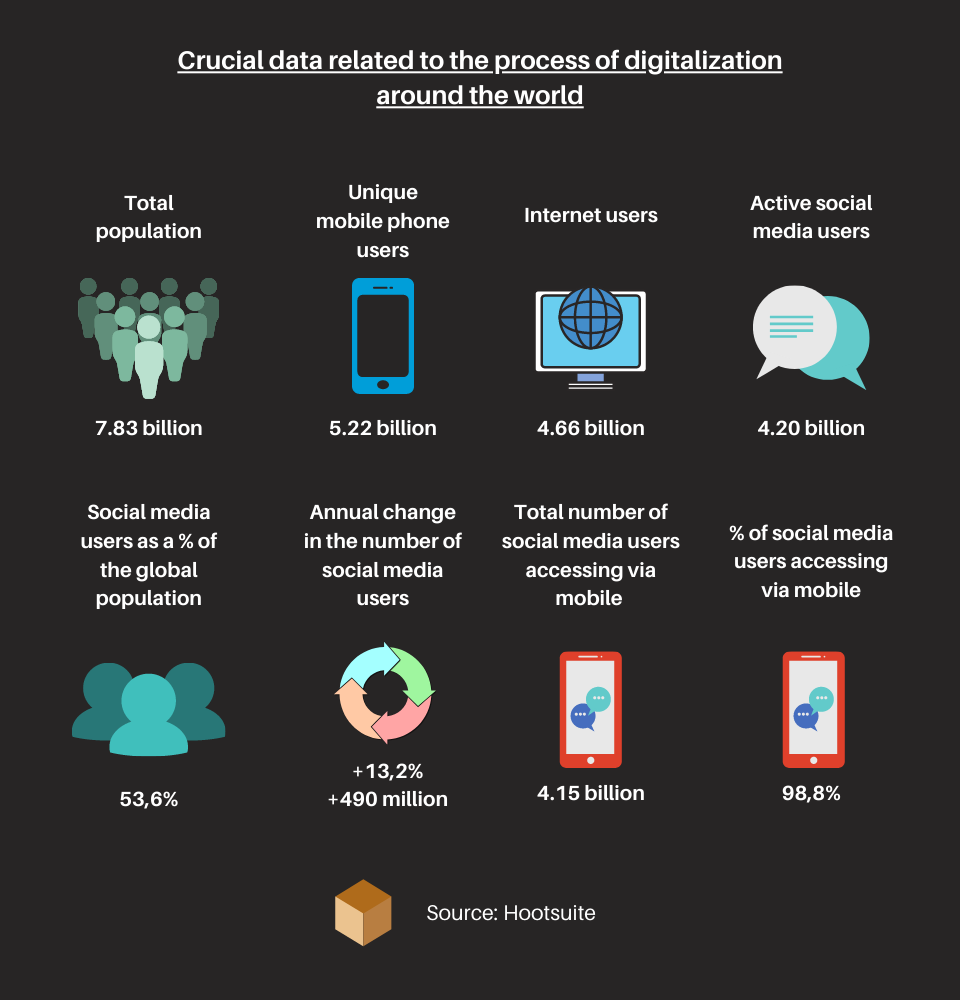

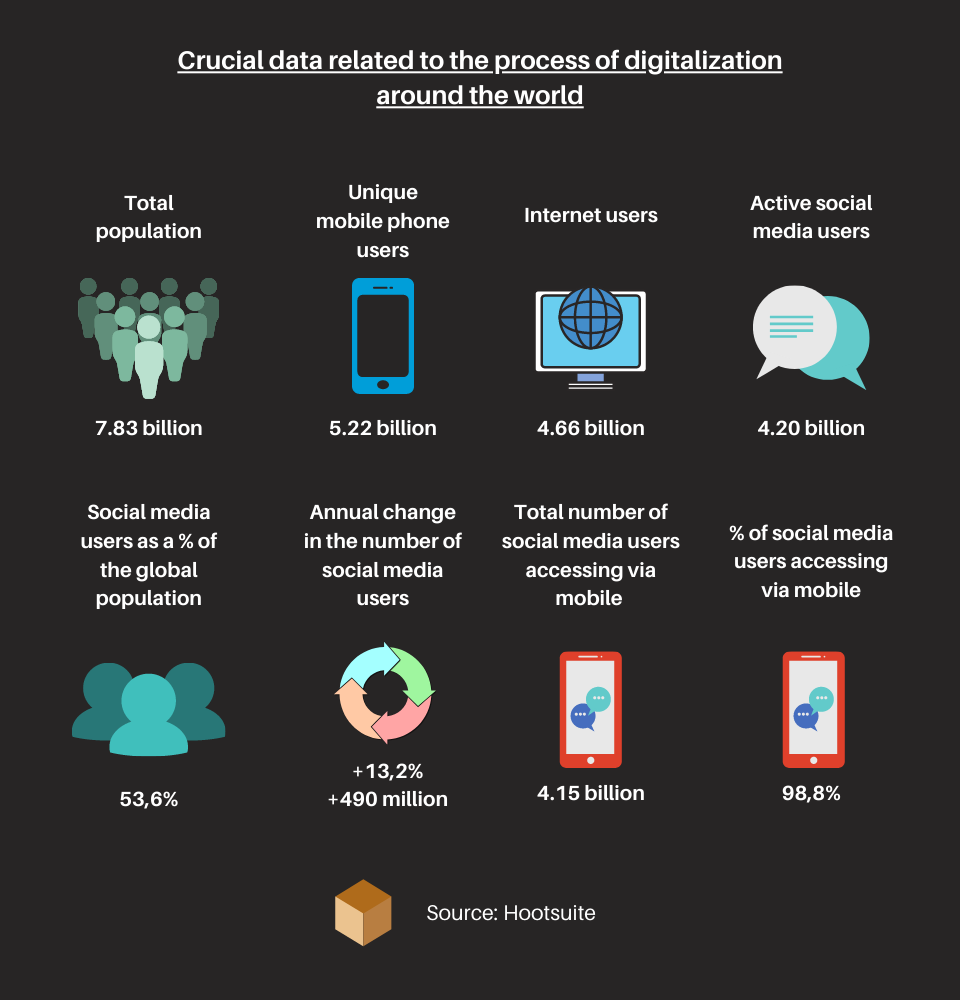

Il mercato dell’Identità Digitale

Alcune considerazioni sul mercato mondiale dell’identità digitale:

- tra le economie emergenti, il mercato dell’identità digitale potrebbe raggiungere un valore economico equivalente al tra il 3% e 6% del PIL nel 2030

- oltre un miliardo di persone in tutto il mondo non ha un’identità verificabile

- il mercato globale crescerà da 23,3 miliardi di dollari USA nel 2020 a 49,5 miliardi nel 2026, registrando un CARG del 16.2% dal 2021 al 2026.

- Liberalizzando il mercato si ridurre il market share di alcuni colossi.

Il mercato in Italia è ancora modesto e molto concentrato: a partire dal 2016 fino a fine 2019 sono stati spesi dalle Pubbliche Amministrazioni poco più di 7,5 milioni di euro per l’adesione al sistema SPID, di cui 5,7 milioni (il 76%) destinati a soli dieci fornitori.

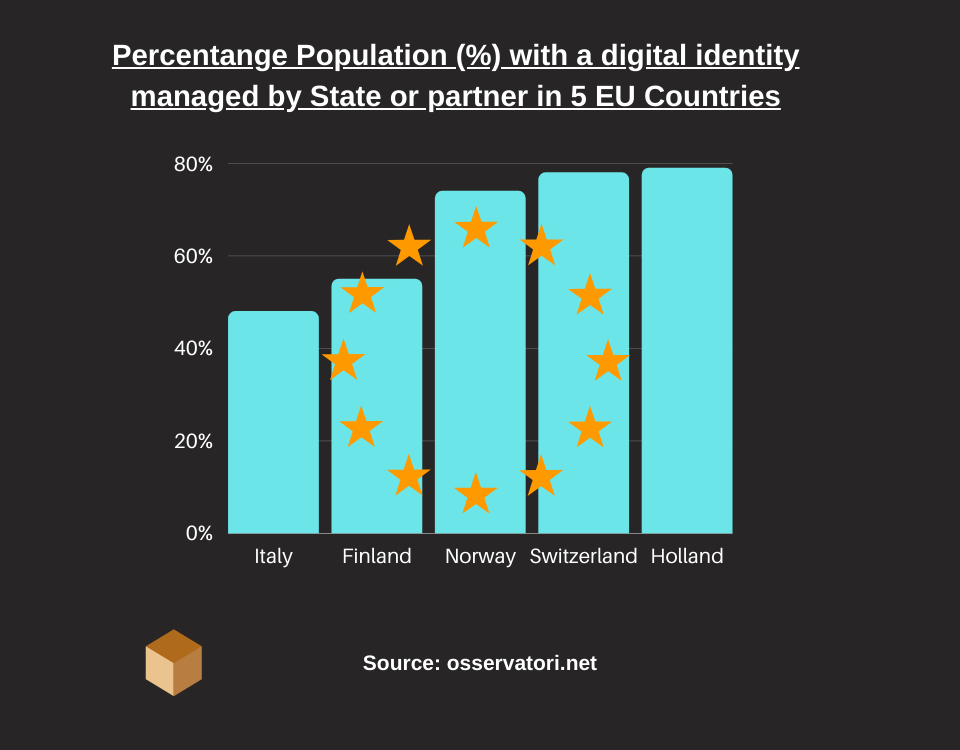

SPID copre il 44% della popolazione, lontano dai livelli dei paesi europei più avanzati, come Olanda (79%), Svezia (78%), Norvegia (74%) e Finlandia (55%).

Sono 5.300 su oltre 22.000 le PA che consentono ai cittadini di usare SPID per accedere ad almeno un servizio digitale.

Dopo il covid, gli utenti di SPID sono cresciuti esponenzialmente per accedere a servizi di credito e bonus da parte del governo verso i cittadini.

Il mercato dell’Identità Digitale

Alcune considerazioni sul mercato mondiale dell’identità digitale:

- tra le economie emergenti, il mercato dell’identità digitale potrebbe raggiungere un valore economico equivalente al tra il 3% e 6% del PIL nel 2030

- oltre un miliardo di persone in tutto il mondo non ha un’identità verificabile

- il mercato globale crescerà da 23,3 miliardi di dollari USA nel 2020 a 49,5 miliardi nel 2026, registrando un CARG del 16.2% dal 2021 al 2026.

- Liberalizzando il mercato si ridurre il market share di alcuni colossi.

Il mercato in Italia è ancora modesto e molto concentrato: a partire dal 2016 fino a fine 2019 sono stati spesi dalle Pubbliche Amministrazioni poco più di 7,5 milioni di euro per l’adesione al sistema SPID, di cui 5,7 milioni (il 76%) destinati a soli dieci fornitori.

SPID copre il 44% della popolazione, lontano dai livelli dei paesi europei più avanzati, come Olanda (79%), Svezia (78%), Norvegia (74%) e Finlandia (55%).

Sono 5.300 su oltre 22.000 le PA che consentono ai cittadini di usare SPID per accedere ad almeno un servizio digitale.

Dopo il covid, gli utenti di SPID sono cresciuti esponenzialmente per accedere a servizi di credito e bonus da parte del governo verso i cittadini.

Gli strumenti come token, segreti, credenziali e attributi verranno approfonditi dopo.

A chi diamo in gestione e come viene gestita la nostra identità nel web?

La gestione delle identità si ottiene grazie ai identity management systems, aziende che dispongono di un insieme di tecnologie che permette gli utenti di comunicare le un network comune tramite una propria identità. Questi modelli si basano su framework, protocolli informatici e modelli di sicurezza consolidati nel tempo.

I modelli possono essere “Scandinavian Model”, se gestiti da società private, mentre vengono definiti come “Continental Model”, se gestiti da enti governativi.

Gli obiettivi dell’identity management sono tre:

- Identificazione dell’utente in rete

- Autenticazione dell’utente in rete

- Autorizzazione del gestore delle rete verso l’utente

Gli strumenti come token, segreti, credenziali e attributi verranno approfonditi dopo.

A chi diamo in gestione e come viene gestita la nostra identità nel web?

La gestione delle identità si ottiene grazie ai identity management systems, aziende che dispongono di un insieme di tecnologie che permette gli utenti di comunicare le un network comune tramite una propria identità. Questi modelli si basano su framework, protocolli informatici e modelli di sicurezza consolidati nel tempo.

I modelli possono essere “Scandinavian Model”, se gestiti da società private, mentre vengono definiti come “Continental Model”, se gestiti da enti governativi.

Gli obiettivi dell’identity management sono tre:

- Identificazione dell’utente in rete

- Autenticazione dell’utente in rete

- Autorizzazione del gestore delle rete verso l’utente

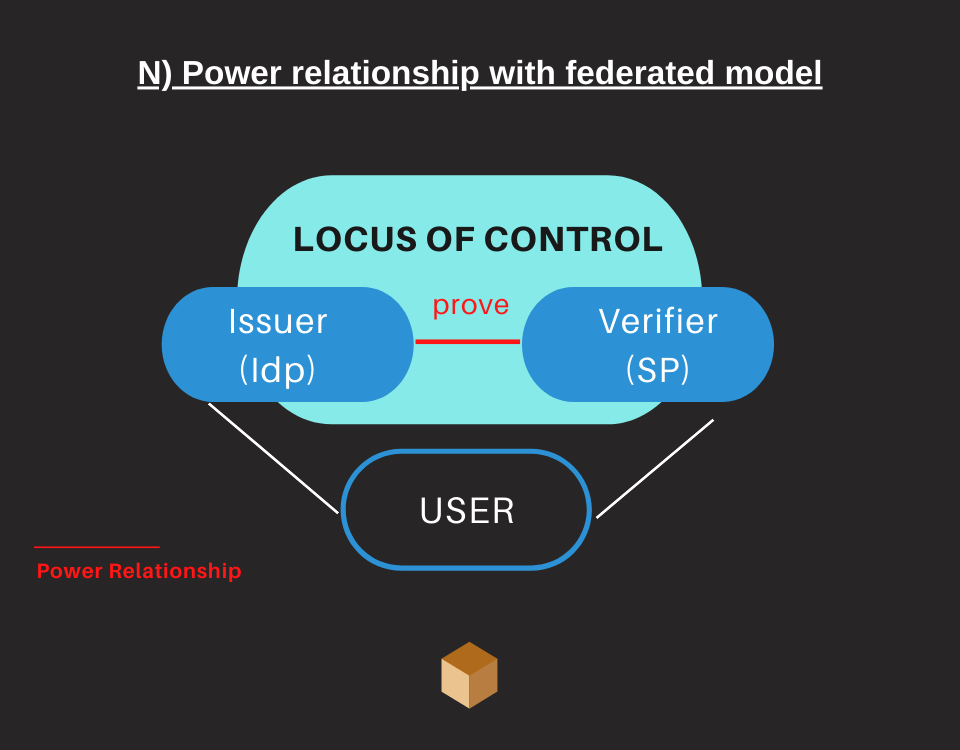

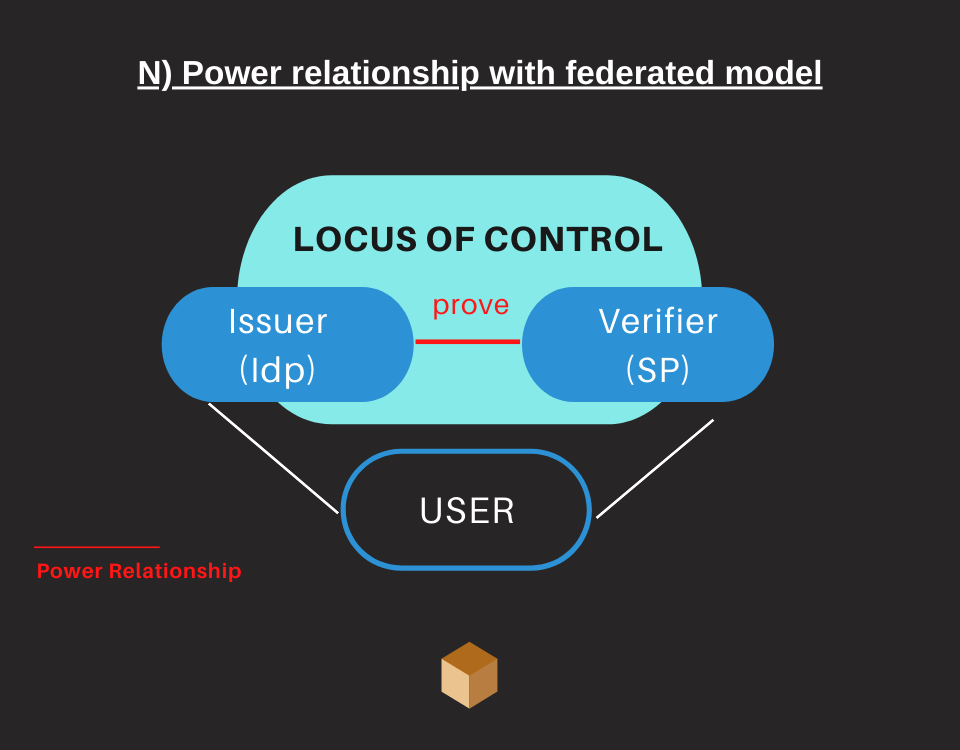

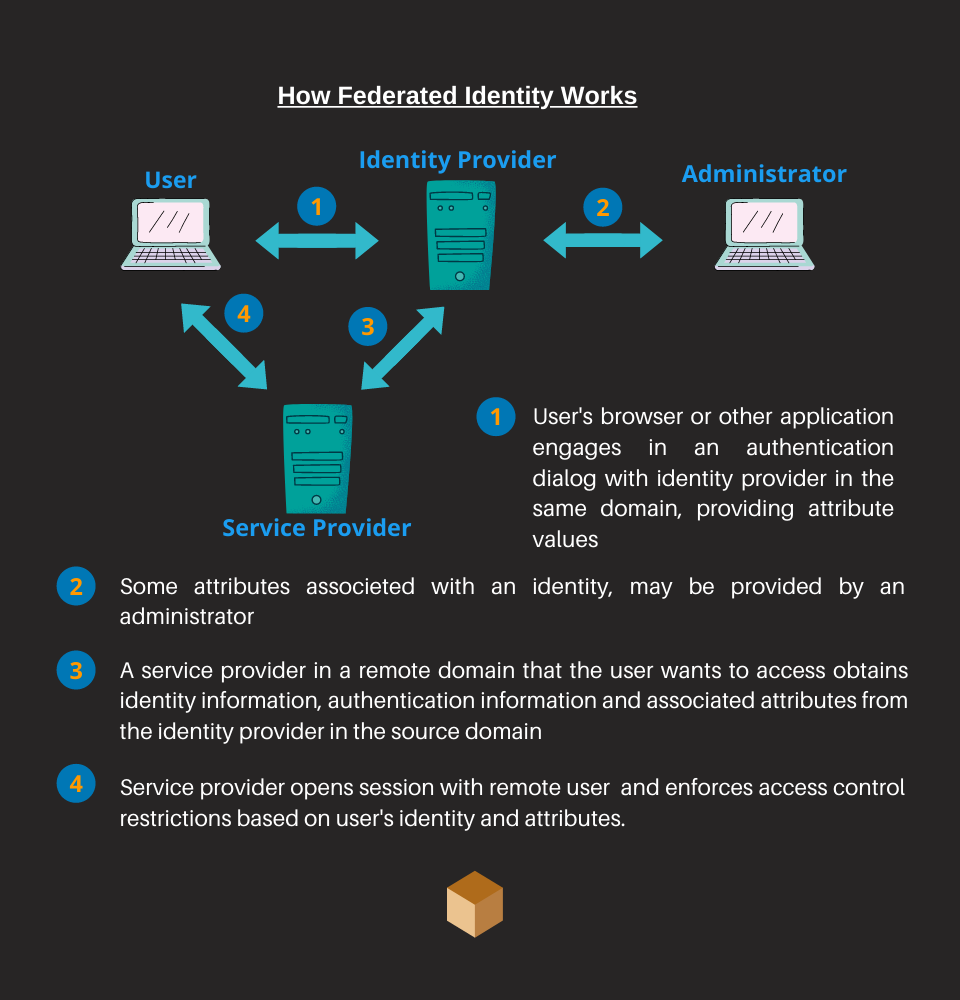

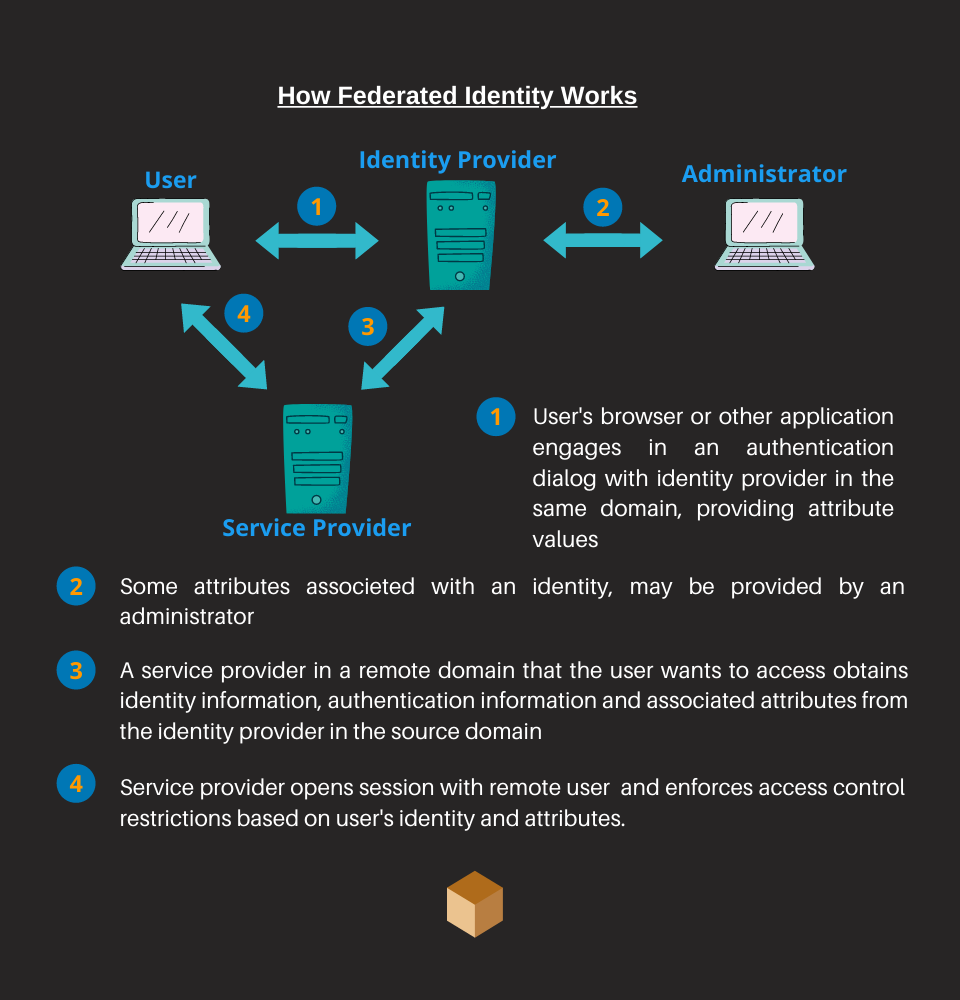

Attori e modelli di identità

Per descrivere i vari modelli di management identity, dobbiamo prima definire gli attori all’interno di un network generico:

- User: chi possiede l’identità digitale e vuole eseguire una transazione;

- Identity Provider (IdP): entità responsabile del digital identity issuing e dell’esecuzione del meccanismo di autenticazione;

- Service Provider (SP) o la Relying Party (RP): un’entità o un’organizzazione che fornisce all’utente un servizio e che deve verificare l’identità del soggetto.

Ad oggi, gli attori comunicano attraverso due sistemi differenti, ed entrambi basati sulla necessità di avere un ente fiduciario:

- Modello Centralizzato (Modello Silos): l’utente ha un rapporto diretto con il SP, il quale gestisce i dati personali nel proprio database tipo un silos

- Modello Federato: l’utente non ha un rapporto diretto con il RP, mentre è il IdP che gestisce i dati personali nel proprio database

Attori e modelli di identità

Per descrivere i vari modelli di management identity, dobbiamo prima definire gli attori all’interno di un network generico:

- User: chi possiede l’identità digitale e vuole eseguire una transazione;

- Identity Provider (IdP): entità responsabile del digital identity issuing e dell’esecuzione del meccanismo di autenticazione;

- Service Provider (SP) o la Relying Party (RP): un’entità o un’organizzazione che fornisce all’utente un servizio e che deve verificare l’identità del soggetto.

Ad oggi, gli attori comunicano attraverso due sistemi differenti, ed entrambi basati sulla necessità di avere un ente fiduciario:

- Modello Centralizzato (Modello Silos): l’utente ha un rapporto diretto con il SP, il quale gestisce i dati personali nel proprio database tipo un silos

- Modello Federato: l’utente non ha un rapporto diretto con il RP, mentre è il IdP che gestisce i dati personali nel proprio database

- Primo Capitolo (%) 30%

Nonostante tutti i lavori svolti in merito all’identità federata dal 2005, essa non è ancora in grado di fornirci il massimo grado di sicurezza nell’utilizzo della nostra identità digitale. Questo avviene per varie ragioni:

- Non esiste un IDP in grado di funzionare con tutti i siti e app. Gli user necessitano così più di un IDP;

- Molti user e siti sono restii ad avere un “intermediario”;

- I grandi IDP sono suscettibili di attacchi da parte dei cyber criminali. I database vengono spesso attaccati da intrusi tramite SQL Injection;

- il soggetto ha identità multiple che non si parlano l’una con l’altra.

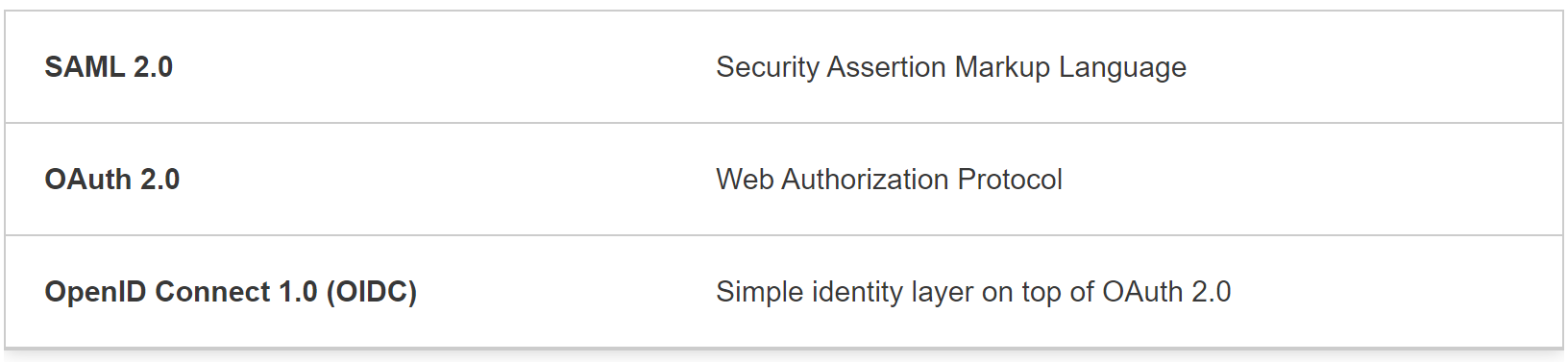

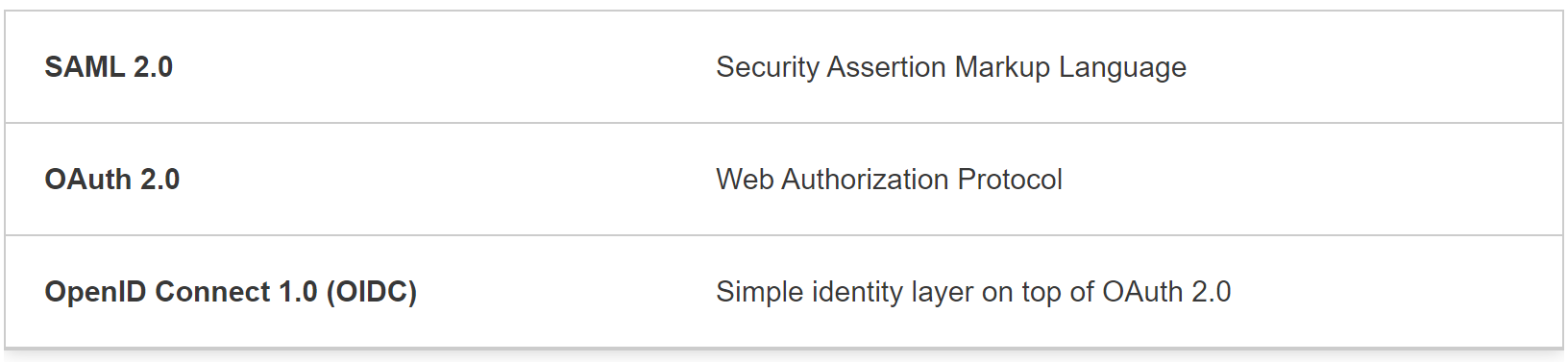

Il modello federato

ll modello federato è quello più utilizzato in quanto garantisce dei livelli di interoperabilità e sicurezza superiori a quello silos. Il ruolo degli Identity Provider (IdP) è predominante e vengono definiti come IdP federati.

Come base informatica, tre generazioni di framework/protocolli di identità federati sono stati sviluppati dal 2005:

- Security Assertion Markup Language (SAML),

- OAuth,

- OpenID Connect

Tutte e 3 hanno riscosso successo.

Utilizzando OpenID Connect, i login federati tramite aziende come Facebook, Google, Twitter, etc. sono diventati uno standard nei vari siti web.

- Primo Capitolo (%) 30%

Il modello federato

ll modello federato è quello più utilizzato in quanto garantisce dei livelli di interoperabilità e sicurezza superiori a quello silos. Il ruolo degli Identity Provider (IdP) è predominante e vengono definiti come IdP federati.

Come base informatica, tre generazioni di framework/protocolli di identità federati sono stati sviluppati dal 2005:

- Security Assertion Markup Language (SAML),

- OAuth,

- OpenID Connect

Tutte e 3 hanno riscosso successo.

Utilizzando OpenID Connect, i login federati tramite aziende come Facebook, Google, Twitter, etc. sono diventati uno standard nei vari siti web.

Nonostante tutti i lavori svolti in merito all’identità federata dal 2005, essa non è ancora in grado di fornirci il massimo grado di sicurezza nell’utilizzo della nostra identità digitale. Questo avviene per varie ragioni:

- Non esiste un IDP in grado di funzionare con tutti i siti e app. Gli user necessitano così più di un IDP;

- Molti user e siti sono restii ad avere un “intermediario”;

- I grandi IDP sono suscettibili di attacchi da parte dei cyber criminali. I database vengono spesso attaccati da intrusi tramite SQL Injection;

- il soggetto ha identità multiple che non si parlano l’una con l’altra.

Approfondimento dei framework degli identity provider federati

L’obiettivo comune dei 3 framework è quello di ottenere un’identificazione unica (Single Sign-On abbreviato con SSO) come proprietà del sistema di controllo e conseguentemente:

- Semplificare la gestione delle password;

- Semplificare la gestione degli accessi ai vari servizi;

- Garantire sicurezza ed interoperabilità dei sistemi e degli accessi.

Grazie a questi protocolli, miliardi di utenti tutti i giorni accedono a servizi o informazioni online e offline. Andiamo ad approfondire come funzionano e quali sono le principali analogie e differenze.

Approfondimento dei framework degli identity provider federati

L’obiettivo comune dei 3 framework è quello di ottenere un’identificazione unica (Single Sign-On abbreviato con SSO) come proprietà del sistema di controllo e conseguentemente:

- Semplificare la gestione delle password;

- Semplificare la gestione degli accessi ai vari servizi;

- Garantire sicurezza ed interoperabilità dei sistemi e degli accessi.

Grazie a questi protocolli, miliardi di utenti tutti i giorni accedono a servizi o informazioni online e offline. Andiamo ad approfondire come funzionano e quali sono le principali analogie e differenze.

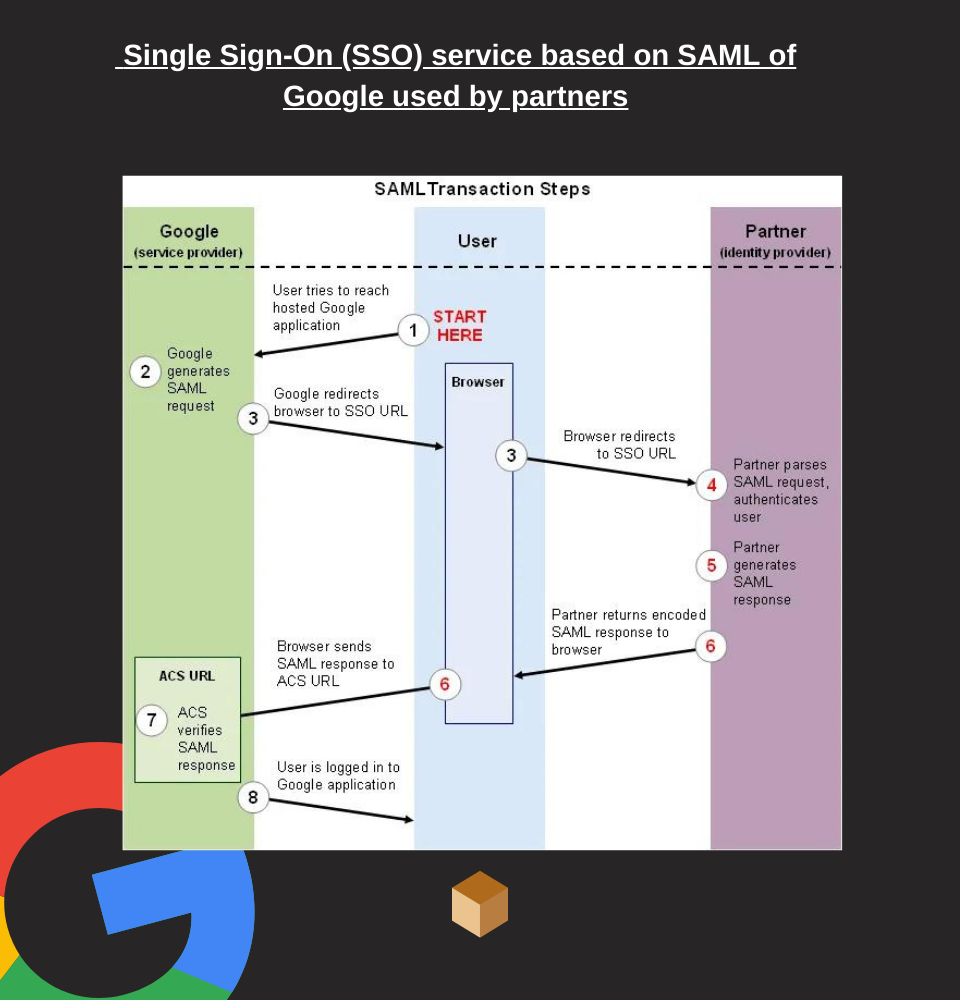

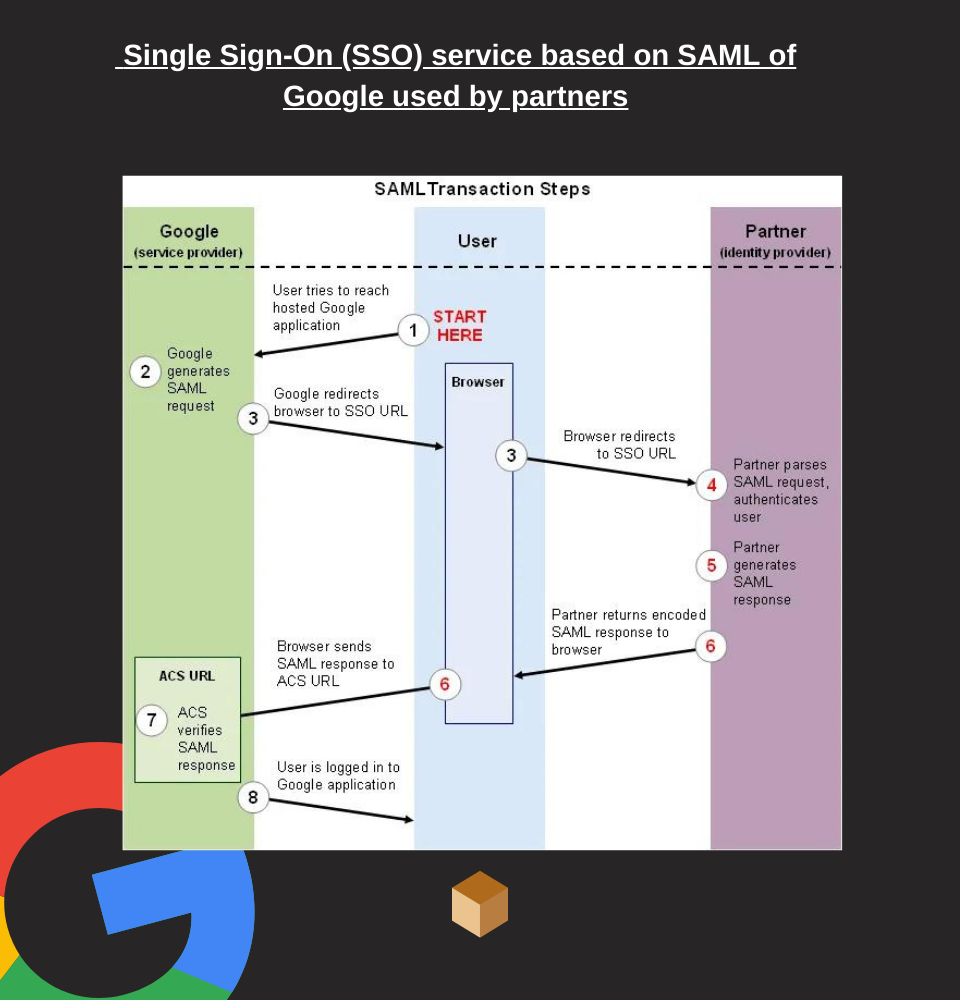

Come funziona SAML 2.0.?

SAML 2.0 (Security Assertion Markup Language) è uno framework che autentica e autorizza un IDP a passare un token di autenticazione ad un SP o RP.

SAML 2.0 si riferisce al linguaggio variante XML. L’IDP trasmette un documento XML. la cosiddetta asserzione SAML all’SP, quando l’utente tenta di accedere a tali servizi. L’SP richiede l’autorizzazione e l’autenticazione all’identificativo dal IDP. Quando l’IDP conferma, l’utente può entrare all’interno del servizio online.

Le funzioni di sicurezza principali di SAML sono due:

- Autenticazione

- Autorizzazione

Come funziona SAML 2.0.?

SAML 2.0 (Security Assertion Markup Language) è uno framework che autentica e autorizza un IDP a passare un token di autenticazione ad un SP o RP.

SAML 2.0 si riferisce al linguaggio variante XML. L’IDP trasmette un documento XML. la cosiddetta asserzione SAML all’SP, quando l’utente tenta di accedere a tali servizi. L’SP richiede l’autorizzazione e l’autenticazione all’identificativo dal IDP. Quando l’IDP conferma, l’utente può entrare all’interno del servizio online.

Le funzioni di sicurezza principali di SAML sono due:

- Autenticazione

- Autorizzazione

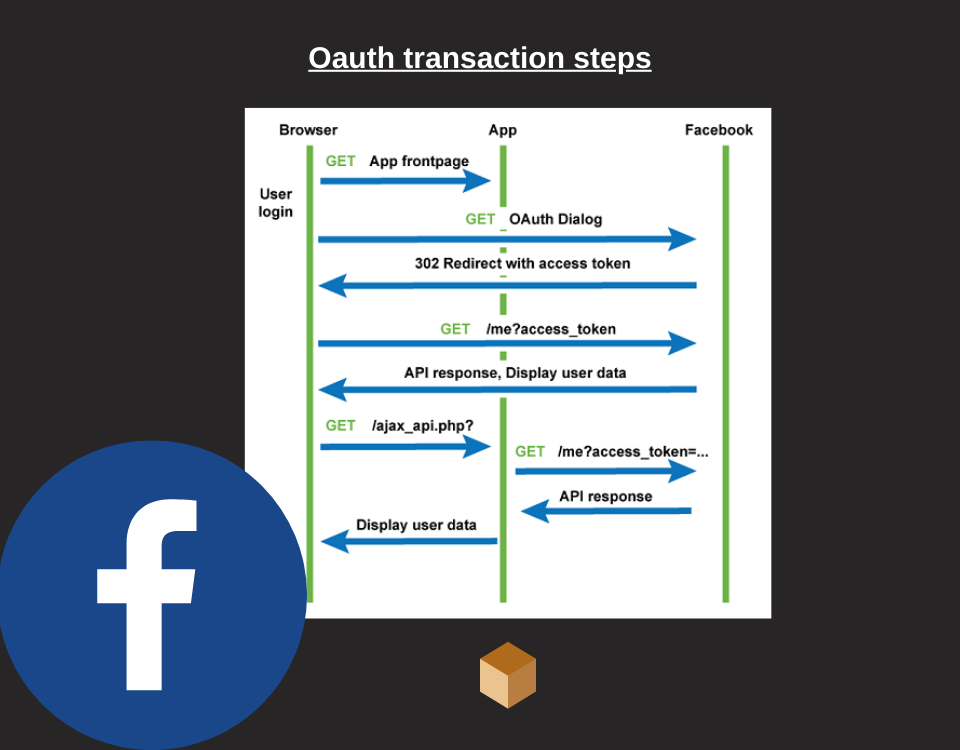

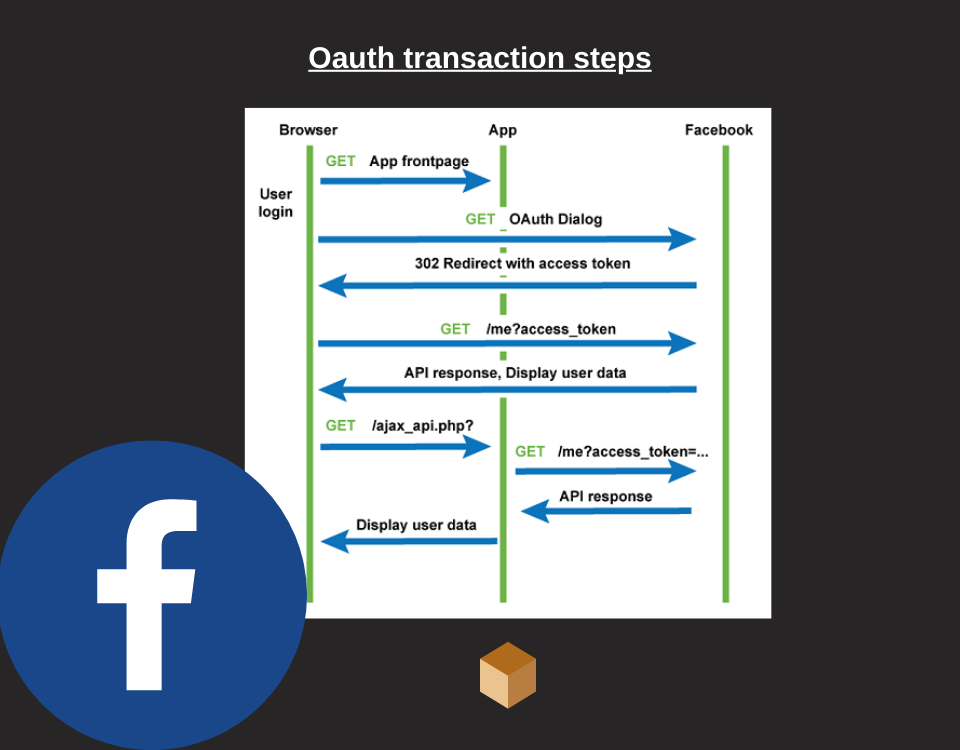

Come funziona oAuth2 e OpenID Connect?

oAuth 2 è un framework autorizzativo standard per applicazioni Web.

OAuth2 definisce 4 ruoli :

- Resource Owner: generalmente se stessi (user).

- Resource Server: server che raccoglie i dati degli user

- Client: app che richiede accesso al Resource Server

- Authorization Server: server che emette il token di accesso al client. Il token verrà utilizzato dal client per accedere al Resource server. Spesso il Resource server coincide con l’Authorization server.

OpenID Connect (OIDC) è un’infrastruttura costruita sopra OAuth 2.0 che aggiunge login e informazioni sul profilo della persona che tramite login, mail e password associati e corrette crittograficamente, riceve il token per accedere ad un servizio o entrare all’interno del portale.

Come viene garantito l’accesso?

Il sito Web a cui vogliamo accedere tramite Facebook riceve un access token dall’oAuth 2 Server. Quando il sito Web chiama l’API per avere le informazioni, consegna il token ricevuto e così gli viene garantito l’accesso. oAuth 2 non specifica come debba essere verificato questo token.

La scelta che viene regolarmente implementata è quella di rilasciare un token con validità temporale limitata e autoreferenziale, cioè firmato con crittografia asimmetrica: un JWT.

In questa maniera, il sito Web ha una finestra temporale per accedere alle informazioni richieste e non può modificare i propri diritti di accesso perché non possiede la chiave privata per modificare il token.

Come funziona oAuth2 e OpenID Connect?

oAuth 2 è un framework autorizzativo standard per applicazioni Web.

OAuth2 definisce 4 ruoli :

- Resource Owner: generalmente se stessi (user).

- Resource Server: server che raccoglie i dati degli user

- Client: app che richiede accesso al Resource Server

- Authorization Server: server che emette il token di accesso al client. Il token verrà utilizzato dal client per accedere al Resource server. Spesso il Resource server coincide con l’Authorization server.

OpenID Connect (OIDC) è un’infrastruttura costruita sopra OAuth 2.0 che aggiunge login e informazioni sul profilo della persona che tramite login, mail e password associati e corrette crittograficamente, riceve il token per accedere ad un servizio o entrare all’interno del portale.

Come viene garantito l’accesso?

Il sito Web a cui vogliamo accedere tramite Facebook riceve un access token dall’oAuth 2 Server. Quando il sito Web chiama l’API per avere le informazioni, consegna il token ricevuto e così gli viene garantito l’accesso. oAuth 2 non specifica come debba essere verificato questo token.

La scelta che viene regolarmente implementata è quella di rilasciare un token con validità temporale limitata e autoreferenziale, cioè firmato con crittografia asimmetrica: un JWT.

In questa maniera, il sito Web ha una finestra temporale per accedere alle informazioni richieste e non può modificare i propri diritti di accesso perché non possiede la chiave privata per modificare il token.

- OpenID Connect espande ulteriormente questo per consentire di ottenere l’identità senza questo ulteriore passaggio che coinvolge la chiamata dall’applicazione al provider di identità.

- OAuth 2.0 è un framework che controlla l’autorizzazione per l’accesso a qualsiasi risorsa protetta, mentre OpenID Connect e SAML 2.0. sono entrambi standard riferiti al solo modello federato.

Differenze e analogie dei framework:

La decisione non è sempre immediata. Molti faticano a cogliere le differenze tra OAuth 2.0, OpenID Connect, e Security Assertion Markup Language (SAML).

- SAML 2.0 crea la relazione di trust su una firma digitale. Infatti, i token SAML emessi dal provider di identità sono firmati XML, l’applicazione convalida la firma stessa e il certificato che presenta.

- SAML 2.0. è indipendente da OAuth.

- OAuth2 crea la relazione di trust su una chiamata HTTP diretta dall’applicazione all’identità.

Differenze e analogie dei framework:

La decisione non è sempre immediata. Molti faticano a cogliere le differenze tra OAuth 2.0, OpenID Connect, e Security Assertion Markup Language (SAML).

- SAML 2.0 crea la relazione di trust su una firma digitale. Infatti, i token SAML emessi dal provider di identità sono firmati XML, l’applicazione convalida la firma stessa e il certificato che presenta.

- SAML 2.0. è indipendente da OAuth.

- OAuth2 crea la relazione di trust su una chiamata HTTP diretta dall’applicazione all’identità.

- OpenID Connect espande ulteriormente questo per consentire di ottenere l’identità senza questo ulteriore passaggio che coinvolge la chiamata dall’applicazione al provider di identità.

- OAuth 2.0 è un framework che controlla l’autorizzazione per l’accesso a qualsiasi risorsa protetta, mentre OpenID Connect e SAML 2.0. sono entrambi standard riferiti al solo modello federato.

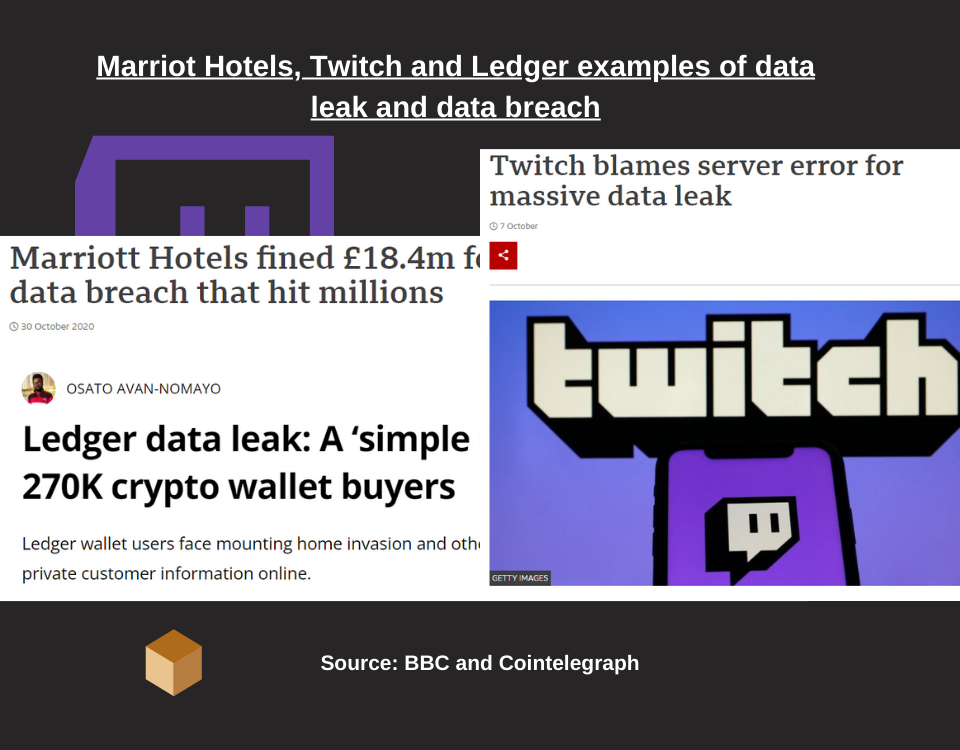

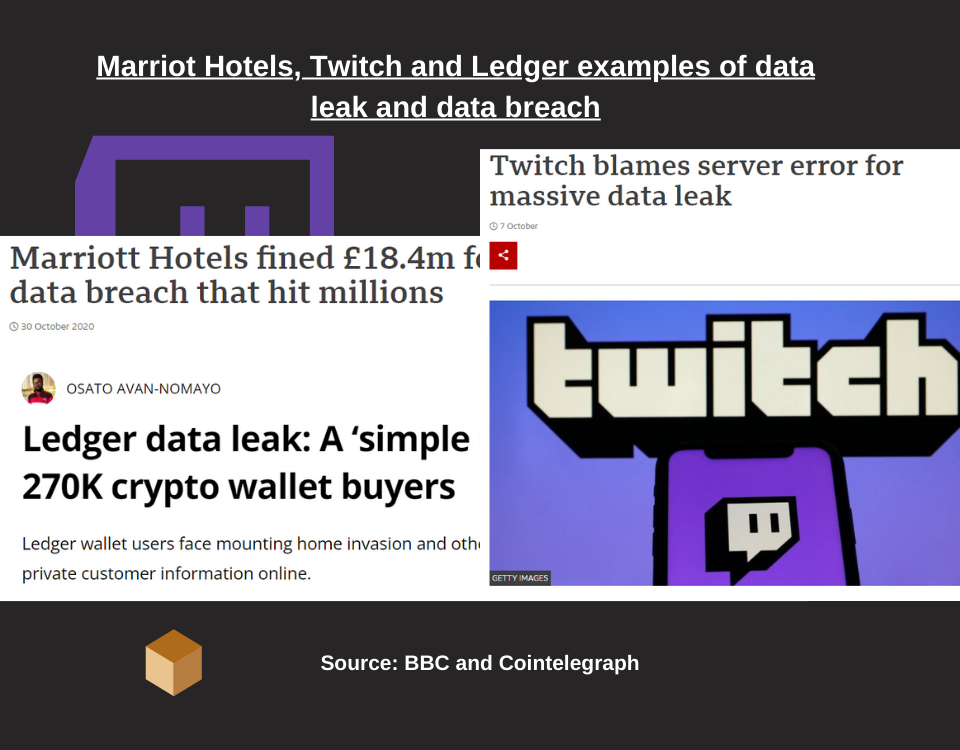

Problemi e costi dei modelli federati per gli IdP

I principali problemi di sicurezza e di risorse alle quali un identity provider deve far fronte comprendono principalmente sono:

- Data leak: trasmissione non autorizzata di dati da dentro una organizzazione ad un destinatario esterno: principale è l’errore umano.

- Perdita di dati (data loss): condizione di errore nei sistemi informativi da guasti o negligenza nell’archiviazione , nella trasmissione o nell’elaborazione.

- Data breach. violazione di sicurezza da un hacker che comporta la distruzione, la perdita, la modifica, la divulgazione non autorizzata o l’accesso ai dati personali trasmessi, conservati o comunque trattati.

- Scalabilità: infrastruttura pronta a scalare in momenti di massima richiesta dei client (user stress testing)

Data leak, data loss e data breach sono evidenza di un problema denominato come Single-Point-Of-Failure (SPOF). Unico punto, tanti dati.

Problemi e costi dei modelli federati per gli IdP

I principali problemi di sicurezza e di risorse alle quali un identity provider deve far fronte comprendono principalmente sono:

- Data leak: trasmissione non autorizzata di dati da dentro una organizzazione ad un destinatario esterno: principale è l’errore umano.

- Perdita di dati (data loss): condizione di errore nei sistemi informativi da guasti o negligenza nell’archiviazione , nella trasmissione o nell’elaborazione.

- Data breach. violazione di sicurezza da un hacker che comporta la distruzione, la perdita, la modifica, la divulgazione non autorizzata o l’accesso ai dati personali trasmessi, conservati o comunque trattati.

- Scalabilità: infrastruttura pronta a scalare in momenti di massima richiesta dei client (user stress testing)

Data leak, data loss e data breach sono evidenza di un problema denominato come Single-Point-Of-Failure (SPOF). Unico punto, tanti dati.

Il mercato e i costi per le aziende

Il recente report “Cost of a Data Breach 2020” di Ponemon ha restituito alcuni dati interessanti sul fenomeno e come si è sviluppato quest’anno:

- il costo medio per Data Breach passa da 2,92 milioni di dollari a 3,86 milioni di dollari;

- una media di 146 dollari per singolo data record, che passa a 150 se contiene dati personali;

- Le violazioni da 1 milione a 10 milioni di record sono costate in media 50 milioni di dollari, oltre 25 volte il costo medio di 3,86 milioni di dollari per violazioni inferiori a 100.000 record;

- Nelle violazioni che coinvolgono più di 50 milioni di record, il costo medio è stato di 392 milioni di dollari, più di 100 volte la media.

- Primo Capitolo (%) 91%

Il mercato e i costi per le aziende

Il recente report “Cost of a Data Breach 2020” di Ponemon ha restituito alcuni dati interessanti sul fenomeno e come si è sviluppato quest’anno:

- il costo medio per Data Breach passa da 2,92 milioni di dollari a 3,86 milioni di dollari;

- una media di 146 dollari per singolo data record, che passa a 150 se contiene dati personali;

- Le violazioni da 1 milione a 10 milioni di record sono costate in media 50 milioni di dollari, oltre 25 volte il costo medio di 3,86 milioni di dollari per violazioni inferiori a 100.000 record;

- Nelle violazioni che coinvolgono più di 50 milioni di record, il costo medio è stato di 392 milioni di dollari, più di 100 volte la media.

- Primo Capitolo (%) 91%

La verifica dell’identità di un utente avviene tramite lo scambio di dati, dette asserzioni. Ogni asserzione consente quindi di accertare che l’autenticazione sia avvenuta correttamente in un dato istante temporale e con una modalità di autenticazione corretta. Lo scambio di tali informazioni avviene tra un IdP e SP.

Tramites oftware degli IdP, l’utente riceve un OTP (One-Time-Password) generato e visibile sia per l’utente e l’IdP. Questo meccanismo rinfornza la sicurezza del processo di identificazione, è definito come two–factor authentication (2FA).

Case Italia: come la funziona la SPID

Il Sistema Pubblico di Identità Digitale (SPID) è un’identità digitale composta da username, password e token. Questi dati strettamente personali abilitano l’identificazione del cittadino e la fruizione di servizi online della pubblica amministrazione e dei privati aderenti.

Il protocollo di sicurezza su cui si basa l’identità digitale SPID è il SAML 2.0. ed è un modello federato.

SPID è un sistema federato di gestione e prevede diversi soggetti:

- Cittadino Italiano (user)

- il gestore dell’identità digitale (IdP). Si tratta di un soggetto, che dovrà essere accreditato dall’Agenzia per l’Italia Digitale

- il gestore di attributi qualificati che può certificare attributi qualificati, come il possesso di un titolo di studio, l’appartenenza ad un ordine professionale;

- il fornitore di Servizi (SP) pubblico o privato.

Case Italia: come la funziona la SPID

Il Sistema Pubblico di Identità Digitale (SPID) è un’identità digitale composta da username, password e token. Questi dati strettamente personali abilitano l’identificazione del cittadino e la fruizione di servizi online della pubblica amministrazione e dei privati aderenti.

Il protocollo di sicurezza su cui si basa l’identità digitale SPID è il SAML 2.0. ed è un modello federato.

SPID è un sistema federato di gestione e prevede diversi soggetti:

- Cittadino Italiano (user)

- il gestore dell’identità digitale (IdP). Si tratta di un soggetto, che dovrà essere accreditato dall’Agenzia per l’Italia Digitale

- il gestore di attributi qualificati che può certificare attributi qualificati, come il possesso di un titolo di studio, l’appartenenza ad un ordine professionale;

- il fornitore di Servizi (SP) pubblico o privato.

La verifica dell’identità di un utente avviene tramite lo scambio di dati, dette asserzioni. Ogni asserzione consente quindi di accertare che l’autenticazione sia avvenuta correttamente in un dato istante temporale e con una modalità di autenticazione corretta. Lo scambio di tali informazioni avviene tra un IdP e SP.

Tramites oftware degli IdP, l’utente riceve un OTP (One-Time-Password) generato e visibile sia per l’utente e l’IdP. Questo meccanismo rinfornza la sicurezza del processo di identificazione, è definito come two–factor authentication (2FA).